T-Mobileは再びデータ侵害を受けました。今回はLAPSUS$グループに所属する若手ハッカーによるものです。T-Mobileは顧客情報や政府機関の情報への漏洩はないと発表していますが、LAPSUS$はT-Mobileのソースコードリポジトリと顧客アカウント管理システムにアクセスしたようです。

Krebs on Security(TechCrunch経由)が報告し確認したところ、LAPSUS$サイバー犯罪グループのメンバー間で漏洩したメッセージには、同グループが先月複数回にわたりT-Mobileへのハッキングに成功したことが示されている。

ハッカーらは、「ロシアンマーケット」などのサイトを通じた購入、ソーシャルエンジニアリング、その他の情報窃盗の手段を使って複数の従業員アカウントを乗っ取り、T-Mobileの内部システムにアクセスした。

メッセージによると、T-Mobile従業員のアカウントからLAPSUS$が遮断されるたびに(従業員がログインしようとしたりパスワードを変更しようとしたりしたため)、従業員は別のT-Mobile VPN認証情報を探したり購入したりしていた。T-Mobileは現在、世界中に約7万5000人の従業員を抱えている。

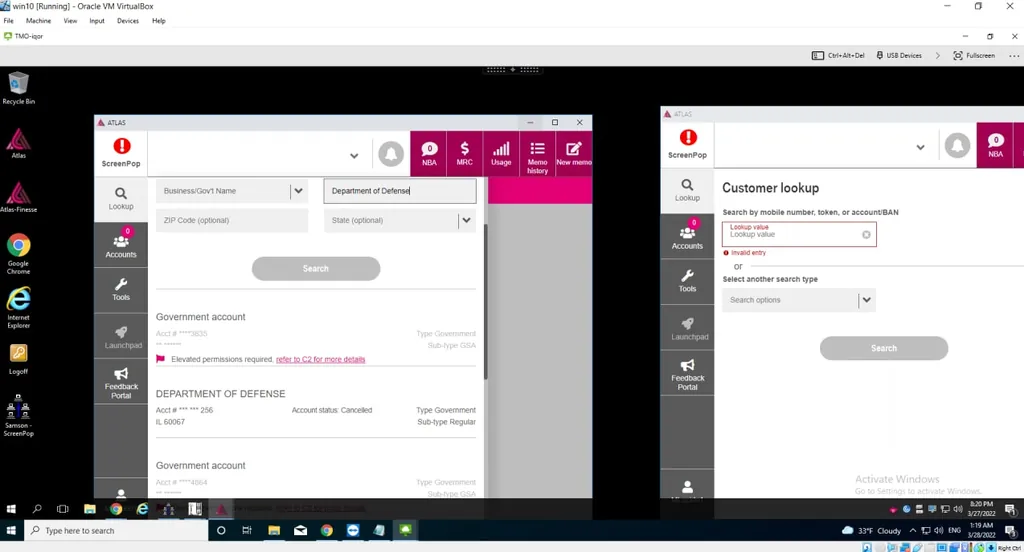

LAPSUS$のチャットとスクリーンショットには、彼らが3月19日にT-MobileのAtlas顧客管理システムにハッキングし、「FBIと国防総省に関連するアカウント」を検索したことが示されています。しかし、LAPSUS$にはその情報にアクセスするための追加の認証情報がなかったことが判明しました。

LAPSUS$のメンバーの一部は「金銭のために裕福なターゲットのSIMカードを交換することを必死に望んでいた」が、17歳のリーダー「ホワイト」はAtlasシステムへのVPNアクセスを放棄し、T-MobileのBitbucketとSlackのアカウントを調査することにした。

約12時間後、「ホワイト」氏は、自身が作成したスクリプトがT-Mobileのソースコードリポジトリ3万件以上をダウンロードしたことを示すスクリーンショットを共有した。このリポジトリには、同キャリアのさまざまなプロジェクトのコンテンツが含まれていた。

LAPSUS$ のハッキングを受けて、T-Mobile は Krebs on Security に次のような声明を発表しました。

数週間前、当社の監視ツールは、盗まれた認証情報を用いて運用ツールソフトウェアがインストールされている社内システムにアクセスした不正行為者を検知しました。アクセスされたシステムには、顧客情報や政府機関の情報、その他同様の機密情報は含まれておらず、侵入者が何らかの価値あるものを入手したという証拠は得られていません。当社のシステムとプロセスは設計通りに機能し、侵入は迅速に停止・遮断され、侵害された認証情報は無効となりました。

LAPSUS$ が悪意ある SIM スワップを行う代わりに T-Mobile のソースコードに焦点を当てることにした理由について、Krebs on Security は、彼らがより重大なセキュリティ上の欠陥を探していたか、ソースコードの購入者がすでに揃っていたか、あるいは単に「大規模な Capture the Flag コンテスト」だった可能性があると考えています。

最も活動的なLAPSUS$のメンバーは、T-Mobileの情報侵害の直後に逮捕された。

getoog.com を Google ニュース フィードに追加します。

FTC: 収益を生み出す自動アフィリエイトリンクを使用しています。詳細はこちら。